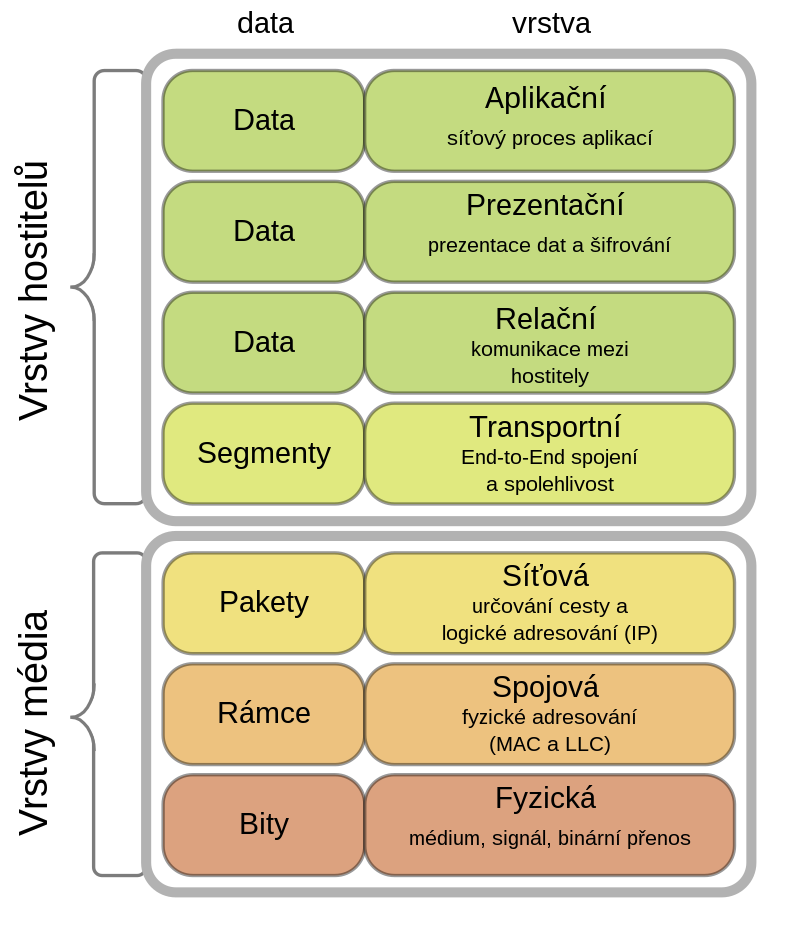

Bezpečnostní opatření na každé vrstvě modelu OSI

Model OSI (Open Systems Interconnection) je klíčový pro pochopení a zabezpečení síťové komunikace. Každá vrstva tohoto modelu představuje specifické funkce a je vystavena různým typům útoků. Zde se podíváme na bezpečnostní hrozby od nejnižší k fyzické vrstvě až po aplikační vrstvu a na způsoby, jakými lze tyto hrozby mitigovat.

Autor: Offnfopt (https://commons.wikimedia.org/w/index.php?curid=39917431)

1. Vrstva: Fyzická vrstva

Aktivity: Přenos dat prostřednictvím fyzických médií, jako jsou ethernetové kabely, optická vlákna a bezdrátové signály. Útočné vektory:

- Fyzická manipulace s zařízením

- Elektromagnetické rušení

- Odposlech

Opatření: K ochraně této vrstvy je klíčové fyzické zabezpečení zařízení, šifrování přenášených signálů a použití zabezpečených komunikačních kanálů.

2. Vrstva: Spojová vrstva

Aktivity: Rámcování, adresace a detekce chyb na fyzickém médiu, používání ethernetových protokolů a switchů. Útočné vektory:

- Spoofing MAC adres

- ARP spoofing

- VLAN hopping

Opatření: Na této úrovni je důležitá konfigurace portové bezpečnosti, dynamická ARP inspekce a zabezpečení přepínací infrastruktury.

3. Vrstva: Síťová vrstva

Aktivity: Směrování a adresace, včetně IPv4/IPv6 a směrovacích protokolů. Útočné vektory:

- IP spoofing

- Manipulace se směrovací tabulkou

- DDoS útoky

Opatření: Efektivní ochranu této vrstvy zajistíme zabezpečením směrovačů, autentizací směrovacích informací a monitorováním síťového provozu.

4. Vrstva: Transportní vrstva

Aktivity: Zajištění spolehlivého přenosu dat mezi koncovými body, využívání protokolů TCP a UDP. Útočné vektory:

- Man-in-the-middle útoky

- SYN/ACK flooding

- Exploitace zranitelností v TCP/IP

Opatření: Zde je zásadní použití šifrování pomocí SSL/TLS, nastavení firewallů a pravidelné aplikování bezpečnostních záplat.

5. Vrstva: Relační vrstva

Aktivity: Správa spojení, relací a jejich ukončení, správa stavu sezení. Útočné vektory:

- Únos sezení

- Útoky hrubou silou

- Fixace sezení

Opatření: Použití bezpečnostních tokenů, nastavení limitů pro neúspěšné pokusy o přihlášení a bezpečné ukončení relací jsou zde klíčová.

6. Vrstva: Prezentační vrstva

Aktivity: Formátování dat, šifrování a komprese. Útočné vektory:

- Manipulace s daty

- Vkládání škodlivého kódu

- Útoky formátovacími řetězci

Opatření: Kritické je zde použití silných šifrovacích mechanismů pro data a důsledná validace vstupů.

7. Vrstva: Aplikační vrstva

Aktivity: Uživatelské rozhraní, softwarové aplikace, webové prohlížení, e-mailová komunikace, přenos souborů a používání protokolů jako HTTP, SMTP, FTP. Útočné vektory:

- Injekce škodlivého kódu

- Phishingové útoky

- DDoS útoky

Opatření: Pro zabezpečení aplikací je nezbytné filtrování vstupu, pravidelné aktualizace softwaru a vzdělávání uživatelů o hrozbách.

Ochrana na každé úrovni modelu OSI je nezbytná pro celkovou kybernetickou bezpečnost. Pravidelné aktualizace, monitorování a komplexní bezpečnostní opatření nám pomohou chránit data a informační systémy před stále se vyvíjejícími hrozbami.